De cloud is bijna hype af en het cloud hosting model zal binnen redelijke termijn tot een van de vele mogelijkheden voor extern hosten van IT functionaliteit behoren. Cloud sourcing kan in potentie veel meer bieden dan traditionele sourcing op basis van virtualisatie. Voorwaarde is dan wel dat cloud sourcing gebeurd vanuit open api’s.Voor een transitie van bedrijfskritische toepassingen naar het cloud hosting model is grip op beveiliging noodzakelijk. De belangrijkste beveiligingsrisico’s voor cloud hosting zijn:

- Onveilige interfaces en API’s.

- Kwaadwillende insiders binnen uw cloud en indringers van buiten.

- Dataverlies en data ‘lekkage’.

- Account of service misbruik.

- Beschikbaarheid en

- Onbekend risico profiel.

Een cloud is gebaseerd op interfaces met een fysieke omgeving waarbinnen deze draait. Het kenmerk van een cloud omgeving is dat fysieke grenzen en overgangen volledig zijn afgeschermd. Althans in theorie! Slechts weinig cloud hosting providers geven echter inzicht in deze cruciale technologie. Open standaarden staan nog in de kinderschoenen. Daarnaast vormen api-calls binnen een applicatie een risico, aangezien deze api-calls vaak niet zijn ontworpen voor gebruik binnen een cloud omgeving. Ook is het via applicatie api’s vaak eenvoudig mogelijk om kwetsbaarheden van een applicatie uit te buiten.

Dataverlies is ernstig, maar bijna iedere cloud provider heeft inmiddels goede recovery opties voor data. Ernstiger is echter het ‘lekken’ van waardevolle data zonder dat dit gedetecteerd wordt. Encryptie binnen de cloud voor data is een must, maar dan nog is het mogelijk dat data zonder detectie kan worden ingezien of gekopieerd. Alleen vanuit een integrale benadering waarbij ook wordt gekeken naar beschermings- en detectiemogelijkheden die de cloud provider biedt, is data ‘lekkage’ tot een aanvaardbaar niveau te reduceren. Het model waarbij de encryptiemogelijkheid voor data door de cloud provider wordt geregeld is vaak zeer kwetsbaar. Zeker omdat zelden openheid op belangrijke organisatorische aspecten rondom sleutelbeheer (key management) wordt gegeven.

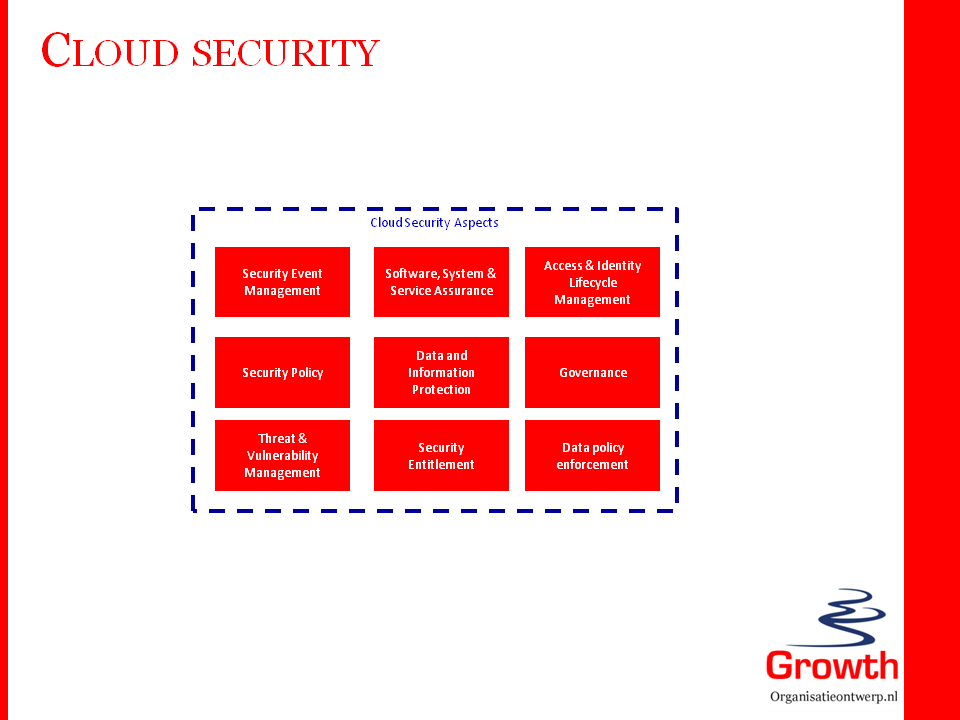

Voor een goede overgang naar de cloud van bedrijfskritische IT diensten is een integrale beveiligingsarchitectuur noodzakelijk. De openheid van de cloud provider is cruciaal voor het kunnen inschatten van mogelijke kwetsbaarheden. Een bruikbaar model voor het opzetten van de verschillende cloud beveiligingsaspecten wordt gegeven in onderstaand model. Dit model is een deel van de cloud referentie architectuur die momenteel binnen de Open Group in ontwikkeling is.

Onbekende risico’s profiel zijn blokkerend voor iedere transitie. Daarom zijn open API’s voor cloud hosting cruciaal, niet alleen vanuit beveiligingsoptiek, maar ook om snel van cloud hosting provider te kunnen wisselen. Deze API’s gaan over hoe resources kunnen worden benaderd en (geautomatiseerd) worden toegewezen binnen een cloud platform. Naast het alweer wat oudere maar inmiddels meer proven Eucalyptus cloud platform zijn er nu meer en meer (open) standaarden in ontwikkeling. Juist de kracht van ‘open’ is dat vanuit beveiligingsoptiek niet alleen de standaard interface beschrijving beschikbaar is, maar ook 100% inzicht in de implementatie mogelijk is. Hieruit zijn vaak pas de echte kwetsbaarheden te bepalen!